airodump-ng ile ağlarla ilgili bilgi toplamak

Merhabalar, bu yazımda sizlere airodump-ng frameworkü ile ağları incelemeyi ve belli bir ağa özel bilgi edinmeyi anlattım.

Ağlara saldırmadan önce, bu ağların içinde neler olup bitiyor ilk önce bunları gözlemlememiz gerek. Bu olaya sniffing deniyor. airodump-ng frameworkü ise bu ağlara gelen giden paketleri incelememizi sağlayan ve bu ağların nasıl ayarlandığını bize gösteren bir framework’dür.

İlk önce wireless kartımızı monitor moda almamız gerekiyor. Monitor modun ne olduğunu ve nasıl geçileceğini bilmeyenler buradan monitor mod nedir ve nasıl geçilir öğrenebilirler.

$ airmon-ng start wlan0

Monitor moda geçtikden sonra terminale şu komutu yazalım:

$ airodump-ng <interface_adı>

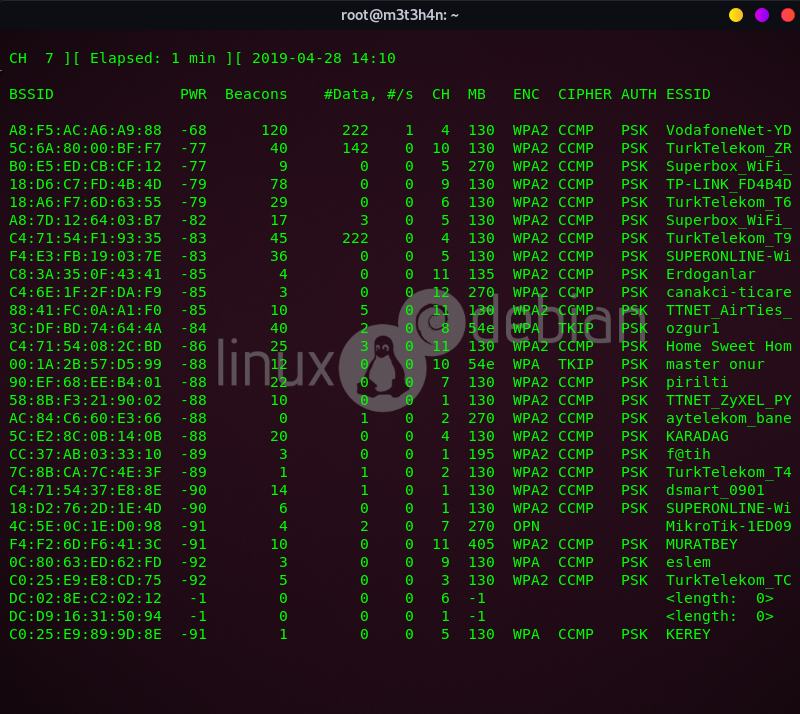

Görüldüğü üzere airodump-ng frameworkü etrafdaki wireless ağlarını listelemeye başladı.

Görüldüğü üzere airodump-ng frameworkü etrafdaki wireless ağlarını listelemeye başladı.

Menzil içerisindeki tüm access pointlerin BSSID’lerini, güçlerini, işaretçi kare sayılarını, veri paketlerinin sayısını, kanal numaralarını, hızlarını, şifreleme yöntemlerini, şifre türlerini, kimlik doğrulama yöntemlerini ve son olarakda ESSID’lerini bize gösterdi.

Gerekli bilgileri edindikden sonra CTRL+C yaparak aramayı durdurabilirsiniz.

Bunların arasından bizim işimize yarayacak olanların, ne olduğuna dair kısa bir açıklama yapma zorunluluğu hissettim.

BSSID

Basic Service Set Identifier - Temel Hizmet Takımı Tanımlayıcısı: Her kablosuz aygıt için benzersiz bir tanımlayıcı yani kablosuz aygıtın MAC adresidir. İleride yapacağımız saldırılarda bize lazım olacaktır.

CH

Channel(kanal): Wireless ağının kullandığı kanaldır.Toplam 13 kanaldan oluşur. Bu kanallar frekans anlamına da gelir. Her bir kanal aslında farklı bir frekans bandını temsil etmektedir. Routerin yayını hangi frekanstan yapacağı bu belirlenen kanal ile ilgili değişim gösterir.Eğer ortamda çok fazla kablosuz ağ varsa sorun olasılığını en aza indirmek için en az kullanılan kanal tercih edilmelidir.

ENC

Encryption(Şifreleme): Wireless ağının şifreleme protokolü türüdür.

PSK

Pre shared key : Şifreleme protokolünün kullandığı paroladır.

ESSID

Service set Identifier : kablosuz ağları veya bağlantı noktalarının kimliğini tanımaya yardımcı olan isimlerdir.Kısaca wireless ağının ismidir.

Belli Bir Ağa Özel Bilgi Edinmek

Şimdi belirli bir ağ seçelim. Seçtiğimiz ağda kimlerin bağlı olduğunu ve neler yaptıklarını rahatlıkla görebileceğiz. Ben kendi ağımı seçiyorum. Kendi ağımı seçmemin nedeni, konunun genel hatlarını daha kolay ve daha anlaşılır olarak anlatabilmektir.

Dinleyeceğimiz ağı seçtikden sonra terminale şu komutu yazalım:

$ airodump-ng --channel <channel> --bssid <bssid> --write <file_name> <interface>

--channelhedef ağın kanal numarasını--bssidhedef ağın bssid’sini<interface>ise wireless kartımızın arayüz adını temsil etmektedir.--writedinleme anında yakalanan şifreli paketleri, adınıtestolarak belirttiğimiz dosyaya kaydetmemize yarayacak bir argümandır. Böylece, sonradan bu dosyayı istediğimiz gibi analiz edip hedef ağın şifresini kırabileceğiz. İlerleyen yazılarımda bu dosyayı nasıl kullanacağımızı anlatacağım. İsterseniz bu parametreyi yazmadan da kullanabilirsiniz.

Görüldüğü gibi airodump-ng, tek bir ağa odaklanan bir dinleme yapmaya başladı.

Görüldüğü gibi airodump-ng, tek bir ağa odaklanan bir dinleme yapmaya başladı.

İlk satırdaki bilgiler bizim hedef aldığımız routerin bilgileri. Alt tarafda ise, routera kablosuz olarak bağlı olan clientlerin MAC adresleri yer alıyor. Burada edindiğimiz bilgiler güçlü ve işimize yarayacak olan bilgiler. Eğer hedefimiz bu ağın içindeyse, ona göre saldırılarımızı planlayabiliriz. Ağlara bağlanmaktaki amacımız da hedef clientlerle aynı ağda olmak ve böylece onlara saldırılar düzenleyebilmektir. Gerekli bilgileri edindikden sonra CTRL+C yaparak dinlemeyi durdurabilirsiniz.

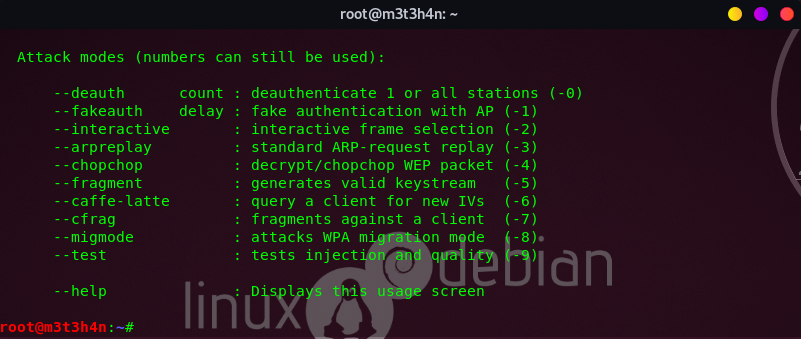

airodump-ng frameworkünün yardım ekranını kullanarak diğer saldırı seçeneklerinide görebilirsiniz.

$ airodump-ng --help

Bu seçenekler arasında:

- deauth

- fake deauth

- interactive

- arpreplay

- chopchop

- fragment

- caffe-latte

gibi diğer saldırı seçenekleride mevcut. Bu tür saldırıları ilerleyen yazılarımda sizlerle paylaşacağım.

Bir sonraki yazımda görüşmek üzere klasik kapatma sözleri falan filan..